近来,APT攻击已经成为业界关注和讨论的热点,根据Fireeye APT报告数据显示,2013年来自HTTP的APT攻击是来自邮件攻击的5倍,而且2014年将会有更多的APT是来自于HTTP,水坑攻击和社交媒体攻击将会取代邮件攻击成为主流的APT攻击途径。

APT攻击以其独特的攻击方式和手段,使得传统的安全防御工具已无法进行有效的防御。APT攻击不单是一个整体,而是将众多入侵渗透技术进行整合而实现的隐秘性的攻击手法,其体现出三个特点—复杂性、持久性、目的性。

传统安全体系之困

传统的检测技术主要在网络边界和主机边界进行检测,具体为防火墙、入侵检测、安全网关、杀毒软件和反垃圾邮件系统。但是它们均缺乏对未知攻击的检测能力和对流量的深度分析能力。

面向APT攻击的多维网络监测

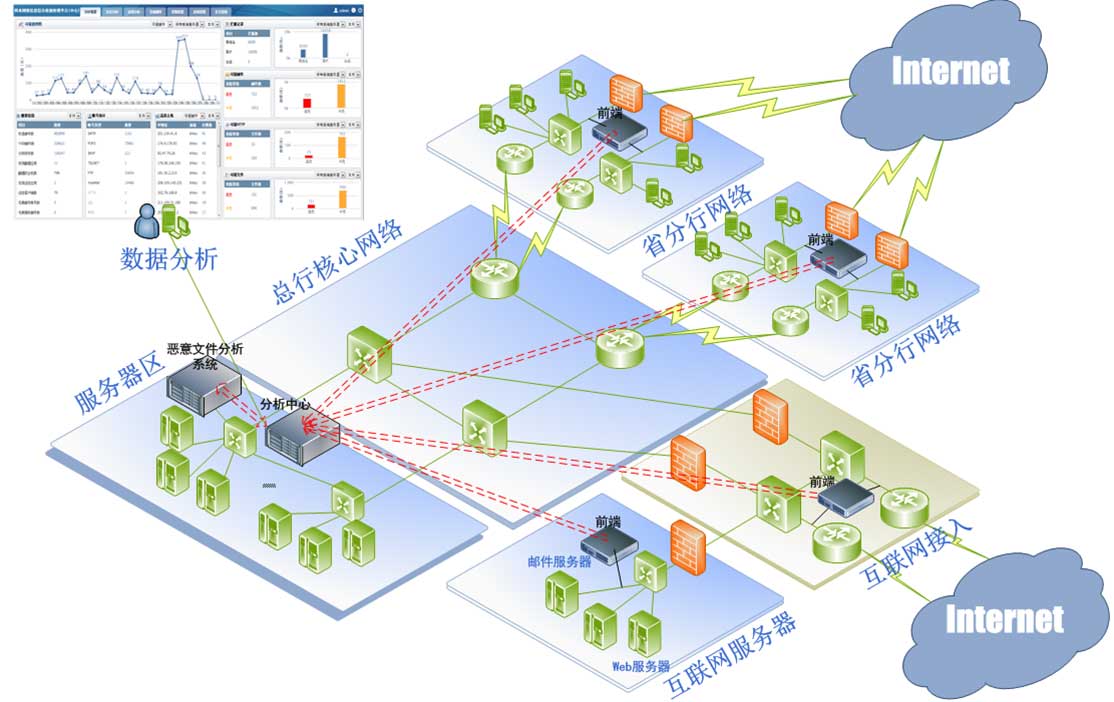

科来APT解决方案是一套完整的解决方案,涵盖了异常流量分析、动态分析和全流量回溯分析技术。

用户可以评价异常流量和动态分析技术发现网络的异常和未知的高危文件型木马,使用全流量记录设备–回溯系统来调取工具数据进行数据包级的分析,系统还具有阻断功能,可以阻断高危的会话和域名访问,保护内部用户,做到及时的止损。这样使得APT解决方案从异常发现到取证和防御能够形成一个闭环的工作模式。

1、动态行为分析技术—基于硬件模拟的虚拟化动态分析技术

硬件模拟技术区别于传统的虚拟化技术,CPU、内存等核心部件以及光驱、网卡等外围设备全部由软件模拟实现,所有指令必须经过模拟CPU翻译执行,所有数据都存储在模拟硬件中,硬件模拟器可以观察到虚拟系统中执行的每一条指令,并可获取虚拟系统中的任何数据,因此,基于硬件模拟技术开展动态分析不需要对虚拟系统进行任何修改,也不需要在虚拟系统内部安装任何辅助分析工具。

2、异常流量检测技术—基于行为异常的流量检测技术

1)协议模式

根据通讯协议的规范,检测发现非规范协议的通信流量

检测的异常行为:木马私有控制协议;隐蔽信道

2)网络状态

根据网络运行状态的历史数据统计,形成正常行为轮廓,以此为基础检测异常

检测的异常行为:内网探测;应用数据异常

3)网络行为

根据业务应用特点定义正常行为轮廓,以此为基础检测异常

检测的异常行为:跳板攻击;应用访问异常

3、全流量回溯分析技术

1)基于索引的海量数据快速检索

自主设计的海量数据存储结构和预处理算法

1TB数据的检索时间低于3秒钟

2)多维度的网络流量线索分析

支持从时间、会话、协议、事件等不同维度进行网络流量追踪分析

可根据发现的异常事件进行深度追踪、溯源,快速确定潜在的威胁,全面评估事件的危害

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

科来:抓住APT防护的短板

APT攻击无疑是这两年信息安全界最火的字眼。虽然用户和厂商不断部署更多创新的产品和技术解决方案,但有关APT攻击的热点话题一直未曾消退,反而有越演越烈之势。

-

2011回顾:新环境下网络安全堪忧

2011年逐渐接近尾声了,又到了我们总结过去、展望未来的时候。今年,安全业界依然是不平凡的一年,随着云计算、移动互联网等新技术的落地与广泛的应用,新的安全风险以及出现的更多的未知安全威胁让整个安全业界有些措手不及。