概述

网络异常流量突发是经常困扰运维管理人员的问题之一。突发流量可能会造成网络的拥塞,从而产生丢包、延时和抖动,导致网络服务质量下降;不仅如此,突发流量还可能存在安全风险,例如:DoS攻击、蠕虫、窃密等,会对网络和业务系统造成更大的危害。常规的网络管理和流量监控手段通常仅能够看到流量异常突发的现象,却不能够让管理人员深入分析异常流量产生的原因,无法了解异常流量是哪些IP造成的、是否是恶意攻击行为、异常流量的行为特点、传输内容、对网络和业务有多大影响等,导致难以采用正确的处理措施。

科来回溯分析系统能够透视网络流量、回溯历史通信数据包,从而快速判断异常流量突发的根本原因。以下就是一个通过科来回溯分析系统分析异常流量突发成因的案例。

分析案例

某单位用户近期频繁出现访问互联网非常缓慢的现象,很多网页都打不开,同时外网的VPN连接也很不稳定。用户通过网管软件监控到出问题的时候互联网出口流量非常高,利用率接近100%,但是无法定位是什么原因造成的。

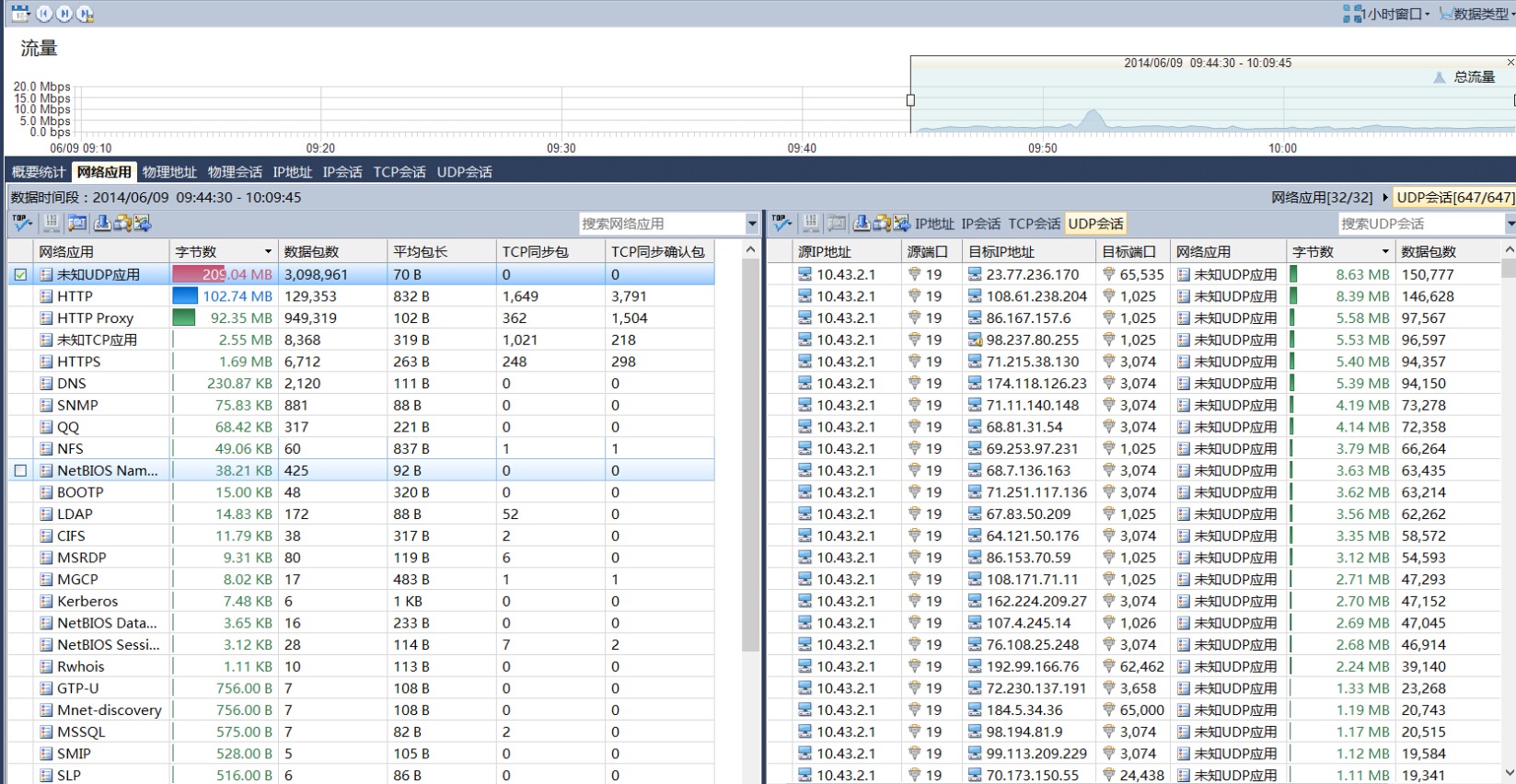

为了对突发流量进行精细分析,用户在核心交换机上部署了科来回溯分析系统7×24小时采集核心交换到出口路由器链路的流量进行分析。通过科来回溯分析系统的流量趋势观察某日早晨9:40开始链路流量就非常高,核心交换上行链路的流量远超过了互联网最大带宽,这事用户上网也出现了非常缓慢的现象。

通过对这段时间网络应用和通讯会话的数据挖掘,我们发现出口链路被一台内网服务器10.42.2.1大量发送的UDP包所阻塞,这一台主机发送流量的速率就达到了互联网出口带宽的7倍。

该主机使用UDP 19端口向很多互联网IP大量发送UDP报文,很明显不是正常的访问行为。为了进一步分析,我们提取了该主机的数据包通过科来回溯分析系统进行解码分析,还原其通讯内容。从该服务器发送的数据包载荷内容全都是大量无意义填充字符,发包使用的UDP 19端口是Character Generator协议的端口,该协议已经被淘汰现在基本没有应用了。

至此,我们判断该服务器被黑客利用实施了DoS攻击,通过伪造IP地址向服务器UDP 19端口发送少量UDP报文,服务器大量回应Character Generator协议报文导致互联网出口链路拥塞。用户根据分析结果立刻对该服务器采取断网措施,并重新安装了操作系统,此后未再出现类似的情况。

案例总结

由于异常流量突发的成因很多,对网络和业务系统的危害程度也不尽相同,在运维管理工作中如果不能对异常流量进行快速、深入的分析,往往会无从下手。这个案例中,用户互联网流量异常突发的问题,通过科来回溯分析系统的数据挖掘和数据包回溯功能迅速准确找到了问题的根源。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国