隔离网络提升了云的安全性,但是数据共享则则成为了一大挑战。了解谷歌XPN是如何让多个用户或部门共享同一个虚拟私有云的。

数十年来,网络分割已经成为一个标准的IT安全实践。对于众多企业来说,这一方法让在特定服务(如亚马逊网络服务或谷歌云平台)中创建虚拟私有云子网的能力成为了一个强大的功能。

亚马逊网络服务(AWS)是第一个提供虚拟私有云(VPC)的云供应商,他们将这一服务作为分割云平台并确保通过虚拟专用网络(VPN)安全连接至企业数据中心的方法。但是,目前处于测试阶段的替代产品——如谷歌的共享VPC网络(XPN)——已经问世。

使用AWS的一个挑战就是其VPC受限于单个账户,当使用公共云服务的实际使用者不仅限于单个特定部门而是整个企业时,这就成为了一个问题。当用户需要隔离的工作负载时,AWS建议他们为单独VPC创建多个账户,但当用户团队需要共享代码或数据时,这样做又会产生问题。

另一方面,谷歌XPN也专门针对了这些类型的应用场景。

何时考虑谷歌XPN

当不同团队开发和管理两个或以上必须在谷歌云平台(GCP)内交互的应用程序或服务时,谷歌XPN是非常有用的。更常见的应用场景是混合云计算,其中GCP中的服务使用着专用数据中心内的资源。这里,一个独立的团队拥有并管理着每一个云应用或服务,但是这些服务需要通过共享VPC和VPN网关实现谷歌云与数据中心之间的通信。

XPN运行每一个项目都能够独立运行,同时对网络配置进行单独控制,对VPC、VPN网关和内部网络采取安全措施。一家企业可以在同一个VPC中设置多个谷歌XPN,并采取相同的策略来控制他们对内部资源和彼此的介入。

技术概念

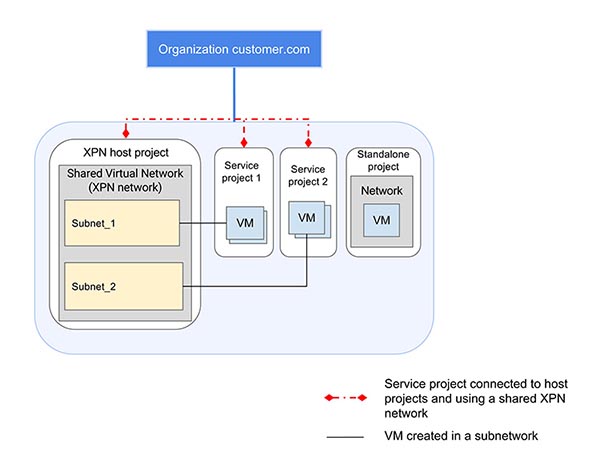

谷歌XPN可实现多租户对虚拟私有云的共享,而VPC可通过专用网络连接GCP资源。这个网络可以跨越多个GCP区域。

为了实现这一分割,谷歌XPN为在企业范围VPC内的不同项目实施了标准的IP网络地址转换空间。作为VPC的一部分,谷歌XPN可通过防火墙规则继承安全功能和控制网络流量。然后云管理员们就能够创建VPN和配置应用于整个VPC的防火墙规则,同时在不同子网中建立起不同项目之间的接入控制。

当用户用户要在VPC内保留所有项目时,他们可以执行一致的策略并为每一个应用程序开发团队提供一个虚拟沙箱。通过使用XPN,共享VPC可作为主机项目的一个保护伞,在这个保护伞下可切割出各自的项目命名空间。例如,一家企业在单个VPC中有三个项目,其中每一个项目都有它们各自的子网。一个项目需要被隔离,但其他两个项目需要网络连接用于代码共享以便进行集成测试。在这个应用场景中,独立项目仍然在一个隔离的子网上,而其他两个项目则在谷歌XPN主机项目下被连接起来。

限制与挑战

谷歌XPN及其相关服务项目都必须属于同一个谷歌组织。他们也面临着如下的限制:

一家企业可以拥有多个XPN;但是一个服务项目只能够属于一个XPN。

管理员们可以将现有项目与新的谷歌XPN相关联,但是却不能迁移服务网络中之前的实例化虚拟机实例;他们必须在XPN中停止并重新创建它们。

在网络的所有项目中,共享虚拟私有云只能够拥有最多七千个实例,而内部负载平衡的转发规则不能超过50条。

对于整个VPC来说,服务项目从资源池集合中共享所有的资源配额。例如,一个主机或服务项目不能使用比整体配额所允许数量更多的负载平衡转发规则。

由于XPN还处于测试阶段,每个云组织仅限于100个主机项目,每个特定主机项目可与100个服务项目相关联。此外,不支持跨项目的外部负载平衡,这意味着负载平衡器保形存在于与后端相同的主机项目中。

另一个挑战是谷歌XPN安全配置很容易发生错误。例如,虽然已经检查安全策略以确保用户拥有者特定子网内创建实例的权限,但是当把实例模板放入服务项目时,这些控制策略并不适用。其结果就是,用户很可能会遇到虽然拥有创建模板的权限但无法对模板中指定资源进行实例化的情况。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国